di Andrea Monti – Agendadigitale.eu del 29 settembre 2017

Il WWW Consortium (W3C) è (supersemplificando) l’organismo che detta gli standard per il funzionamento dei siti web. HTML5 è l’insieme delle speciche della nuova versione del HTML, il sistema di formattazione (prima) e di gestione avanzata (da qualche tempo) delle pagine web siano esse statiche (cioè viventi di vita propria) o dinamiche (cioè generate da interrogazioni a database). DRM è il Digital Right Management, un insieme di tecnologie per il controllo dei contenuti diffusi (anche) online e, in definitiva, del comportamento degli utenti. Continue reading “Un web meno libero se nel cuore Html ha il copyright”

Possibly Related Posts:

- L’Italia chiede a Meta, X e LinkedIn di pagare l’Iva. Ci saranno ritorsioni da parte di Trump?

- La presenza di truppe cinesi in Ucraina è un rischio per la cybersecurity europea?

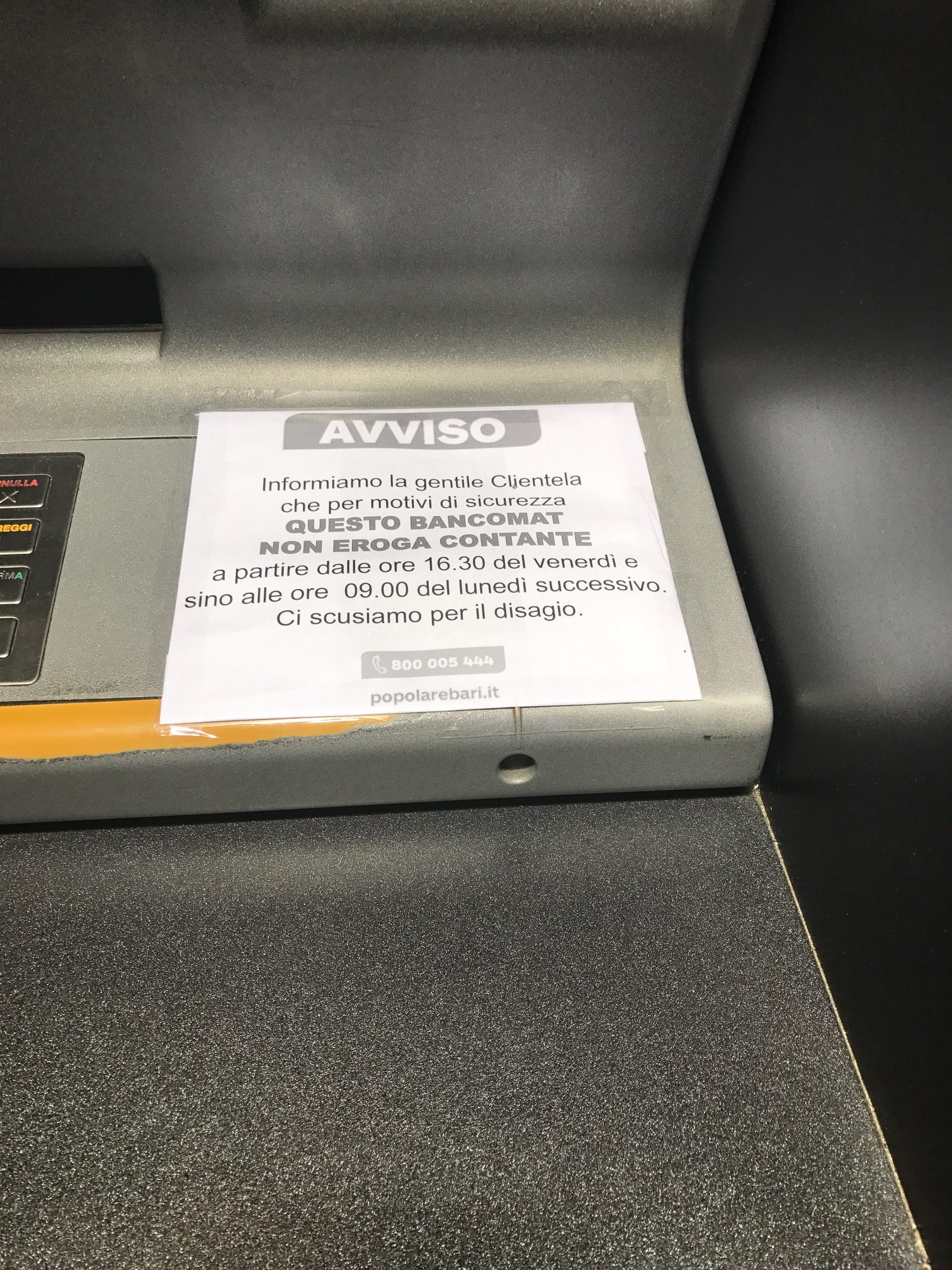

- La Svezia torna al contante per timore di attacchi cyber

- Quelli su Big Tech sono gli unici dazi che la UE (e l’Italia) non si possono permettere

- ReArm Europe fra indipendenza e sovranità tecnologica