La disponibilità della Cina ad essere parte della ipotetica missione di pace ONU in Ucraina non è un fatto di per sé nuovo. Ma può complicare i problemi storici delle operazioni militari multilaterali, specie nell’ambito della sicurezza informatica di Andrea Monti – Inizialmente pubblicato su Italian Tech – La Repubblica Continue reading “La presenza di truppe cinesi in Ucraina è un rischio per la cybersecurity europea?”

Possibly Related Posts:

- Il pericolo della “digital resurrection”

- Perché non bastano i soldi per convincere gli scienziati a venire nell’Unione Europea

- Quello che non torna nelle sanzioni UE a Meta

- La vendita forzata di Chrome e Android non risolve il problema del monopolio di Google

- Cosa significa l’abbandono dei domini locali da parte di Google per la net neutrality

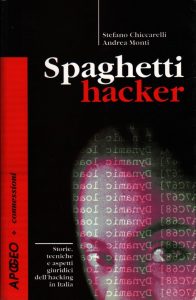

Vent’anni fa, di questi tempi, arrivava in libreria

Vent’anni fa, di questi tempi, arrivava in libreria